随着数字化浪潮的蓬勃兴起,网络安全问题日趋凸显,面对指数级增长的威胁和告警,传统的安全防御往往力不从心。网内业务逻辑不规范、安全设备技术不成熟都会导致安全设备触发告警。如何在海量众多安全告警中识别出真正的网络安全攻击事件成为安全运营的痛点问题。传统的分析手段,没有从威胁来源和攻击者视角来分析问题,从黑客攻击杀伤链来看,检测点和分析手段严重不足。因此需要从多源安全信息数据融合分析,实现网络攻击精准研判和处置。

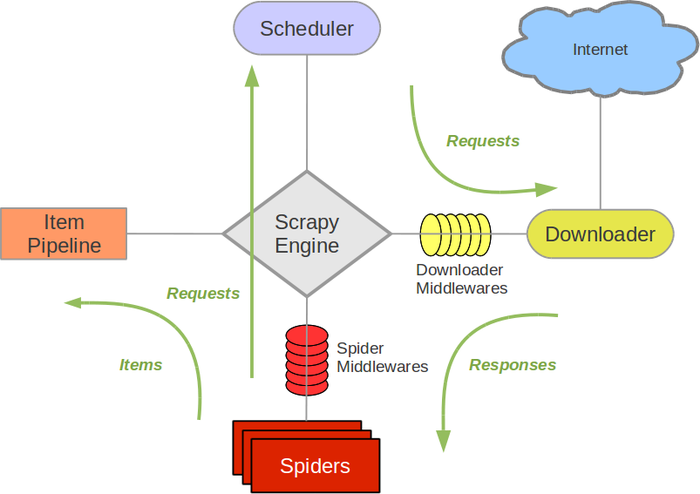

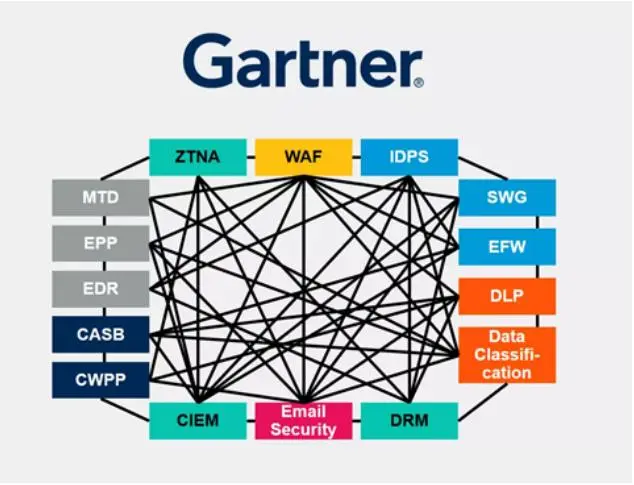

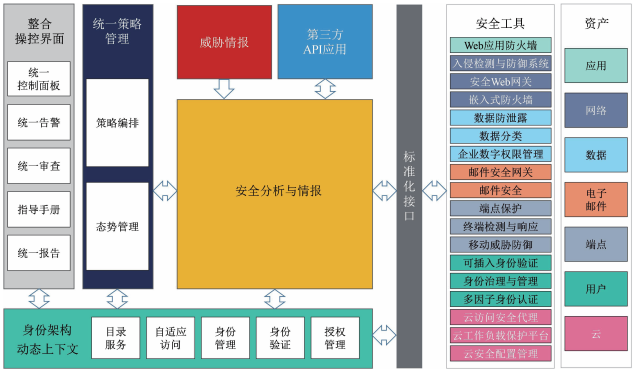

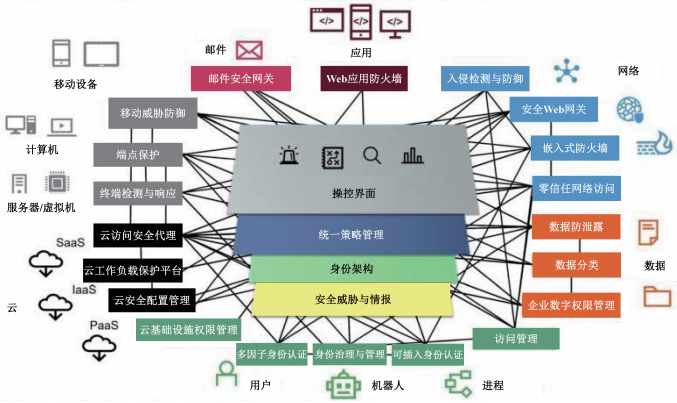

从黑客攻击的视角,攻击手段多样,往往是多点突破,层层渗透。因此需要根据纵深防御的思路,在网络的出入口、在应用层、在主机层都要部署相应的安全防护检测设备。如:在企业互联网边界出口部署全流量监测设备,分析获取隐藏在流量中的恶意行为;在应用层部署WAF,分析应用层的攻击行为;在主机层面部署EDR,分析主机层面的异常行为。以攻击者的视角从网络攻击路径出发,对网络层、应用层、主机层的多源安全告警进行联动分析,精准确定安全攻击事件。

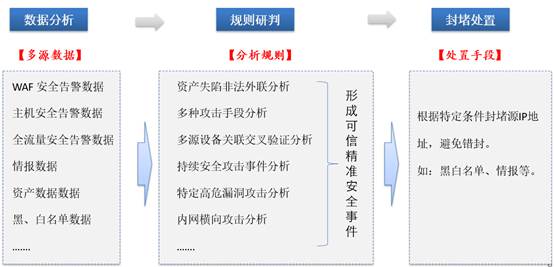

具体分析方法如下:

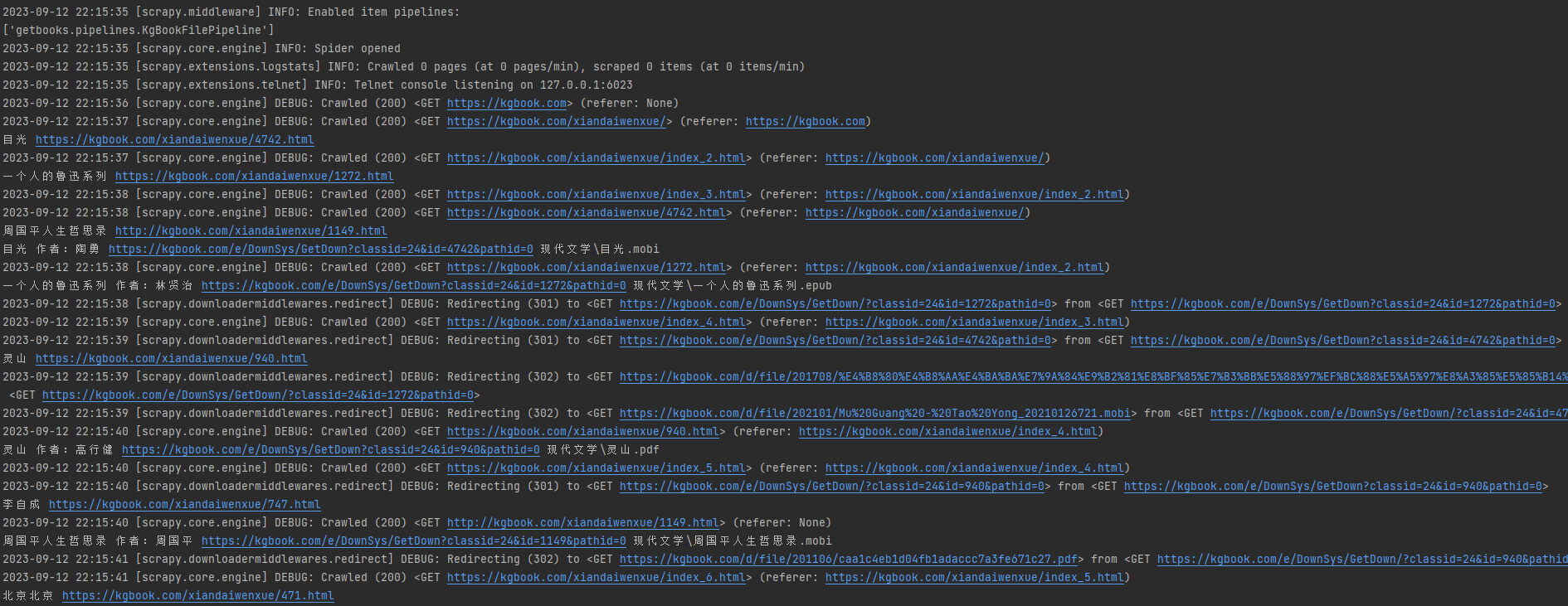

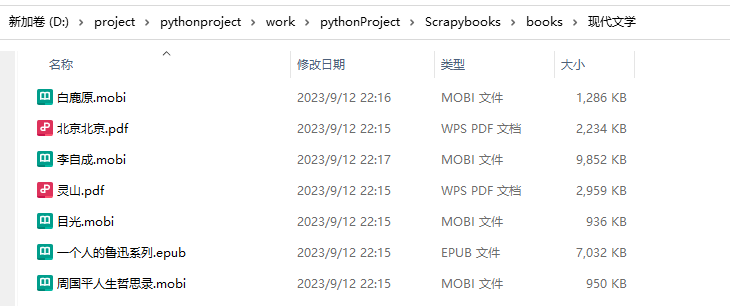

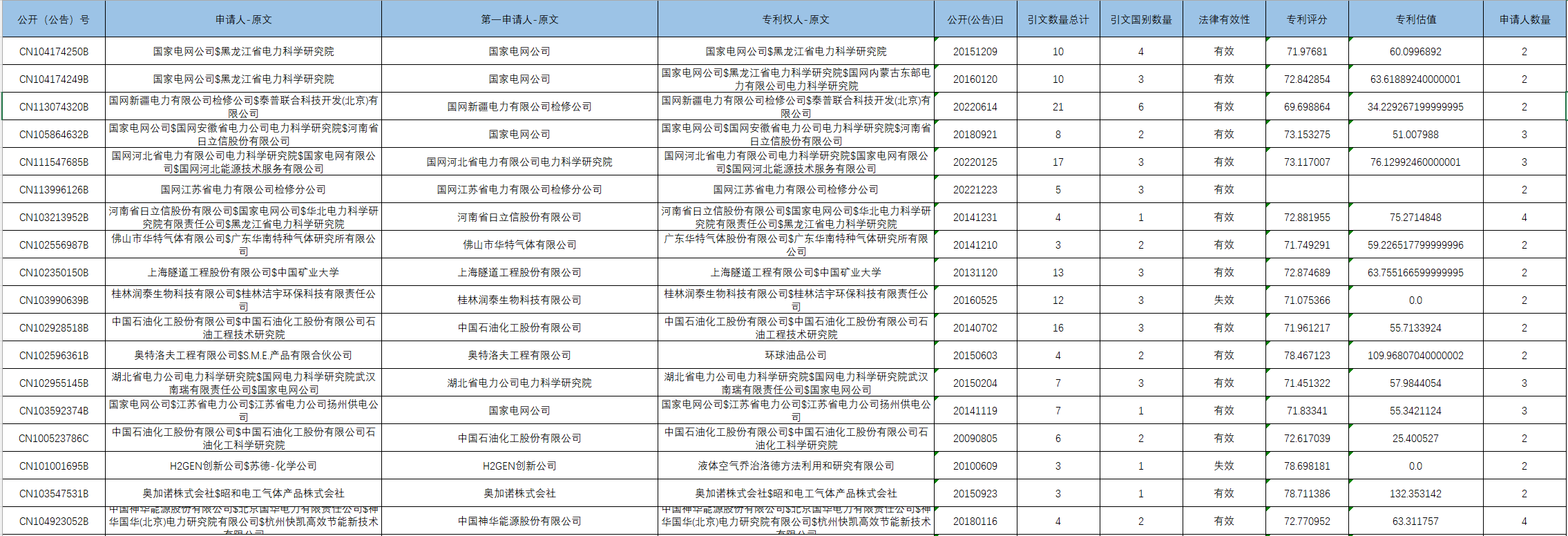

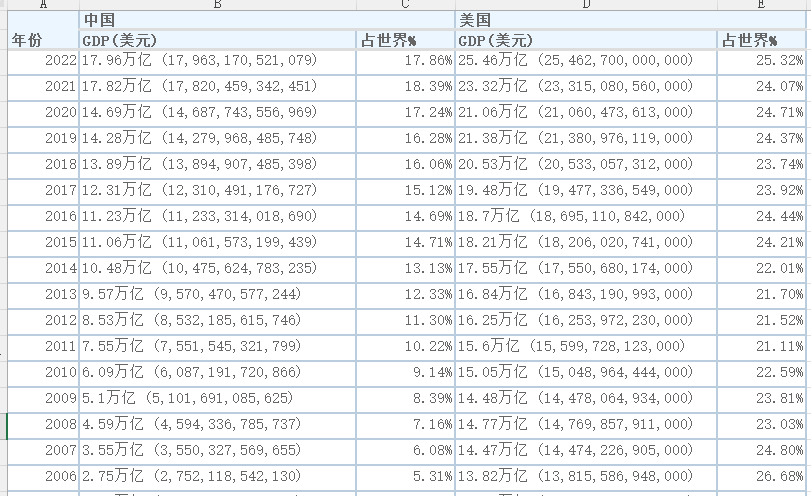

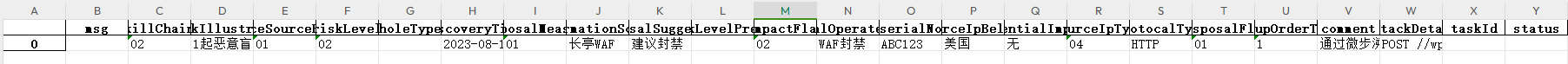

1、多源数据采集。对全流量、WAF、主机安全等检测设备的告警数据进行采集,从告警数据中分析出攻击源IP、目的IP、源端口、目的端口、告警内容、告警级别、载荷信息等有效信息。并对告警数据过滤降噪,首先将源IP、目的IP、源端口、目的端口、告警内容相同的重复告警,以及告警级别为提醒的告警过滤掉。对剩下的告警进行针对性分析,针对告警级别为严重或致命的告警,根据告警内容和载荷信息筛选出潜在的针对性攻击。

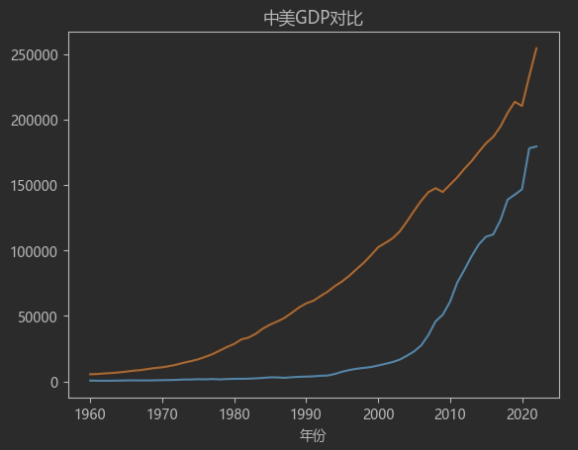

2、多源数据关联分析。总结人工研判经验,制定分析模型。如在不同层面的安全设备告警日志中发现相同的攻击源IP和目的IP在同一个时间段都产生了安全告警,说明既在网络侧发现了攻击行为又在应用侧和主机侧发现了攻击行为,通过不同层面告警数据的关联分析和交叉验证,可以确定该攻击是属于高可信的安全攻击事件。

3、封堵处置,对攻击源进行封堵。为了避免错误的封堵影响业务,对源IP结合资产台账、黑白名单、情报数据等进行分析过滤,确定不会影响到业务后进行封堵处置。

安全以“检测”为始,以“处置”为终。在攻击者对目标系统造成最终损害之前,制止损害或降低损失是信息安全体系的最终防线,也是及时响应的目标。以攻击者的视角从网络攻击的路径出发,对网络层、应用层、主机层的多源安全告警进行关联分析,精准确定安全攻击事件。在实战中,可通过以数据和情报驱动,采用自适应安全架构,嵌入工具、流程和策略来对抗新一代威胁。

博客地址:http://xiejava.ishareread.com/

关注:微信公众号,一起学习成长!